Microsoft heeft een aantal aanbevolen Security Alerts in Azure die je op subscriptie niveau aan kan zetten. Zo wordt je automatisch op de hoogte gebracht als er iets wijzigt in je omgeving, dat impact op jouw security kan hebben.

Wat zijn alerts

Binnen Azure is er de mogelijkheid om alerts te genereren als er wijzigingen zijn, bijvoorbeeld als een virtual machine niet goed performed. Zo kan je een alert instellen als de CPU boven de 70 procent is. Zo kun je actie ondernemen door de machine zwaarder uit te voeren, of te kijken welk proces zoveel vraagt. Een ander voorbeeld is dat er meldingen binnen komen bij de beheerder, zodra een gebruiker een Resource Group aanmaakt. Deze alerts kunnen dus gebruikt worden om als beheerder op de hoogte gehouden te worden van gebeurtenissen in je omgeving. De alerts zijn gekoppeld aan Action Groups.

Wat zijn Action Groups

De alerts die je aanmaakt worden gekoppeld aan Action Groups.

Een Action Group voert een actie uit bij een alert. Dit kan zijn het verzenden van een e-mail of sms, maar ook het aanroepen van een webhook, Azure function of een Automation Account behoort tot de mogelijkheden. Hierdoor kun je ervoor kiezen om alleen op de hoogte gebracht te worden, of daadwerkelijk automatisch een actie te ondernemen op de alert.

Lijst met wijzigingen waar meldingen van zou moeten komen:

Vanuit Microsoft in policy: CIS Microsoft Azure Foundations zijn er een aantal aanbevelingen om alerts op in te stellen. Namelijk de volgende:

- Aanmaken policy assignment/ Create Policy Assignment

- Verwijderen policy assignment/ Delete Policy Assignment

- Aanmaken of wijzigen van Network Security Group/ Create or Update Network Security Group

- Verwijderen Network Security Group/ Delete Network Security Group

- Aanmaken of wijzigen Network Security Group rule/ Create or Update Network Security Group Rule

- Verwijderen Network Security Group rule/ Delete Network Security Group Rule

- Aanmaken of wijzigen Security oplossing/ Create or Update Security Solution

- Verwijderen Security oplossing/ Delete Security Solution

- Aanmaken of wijzigen SQL Server Firewall rule/ Create or Update or Delete SQL Server Firewall Rule

- Vewijderen SQL Server Firewall rule/ Delete SQL Server Firewall Rule

- Wijzigen Security policy/ Update Security policy

Deze wijzigingen kunnen namelijk impact hebben op de beveiliging van je Azure Subscriptie. Het instellen van deze alerts is een tijdrovende klus als je dit via Azure Portal doet. Zeker als je meerdere subscripties hebt. Er bestaat altijd een kans op menselijke fouten bij handmatig werk, waardoor het aanmaken niet eenduidig gebeurt.

PowerShell script

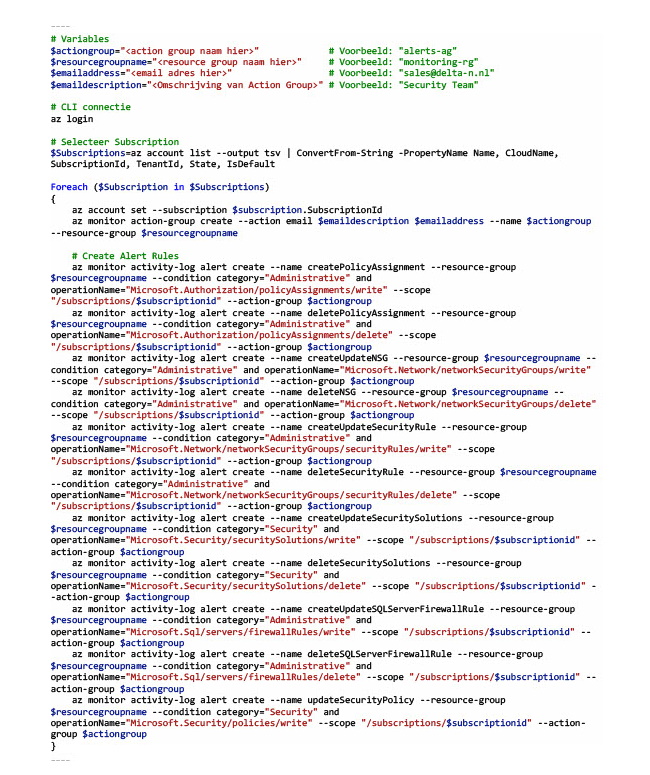

Wij hebben dit opgelost met een PowerShell script, waardoor we dit snel voor alle subscripties waar we rechten op hebben, kunnen oplossen. Het PowerShell script is gebaseerd op Azure CLI commando’s.

In het script moet je een paar variabelen aanpassen, zodat die voldoen aan jouw wensen qua naamgeving en bestaande Resource Group.

(Let op: de Resource Group moet bestaan in elke subscriptie)

Het script maakt een Action Group aan waar een e-mailadres aan gekoppeld is. Hierna worden de alerts aangemaakt.

Meer controle

Met het instellen van deze alerts heb je meer controle over wat er gebeurt in jouw subscripties en wordt je direct automatisch op de hoogte gebracht als iemand deze instellingen wijzigt. Als je dit ge-script doet kun je dit tevens toepassen op andere/nieuwe subscripties en is het ook eenvoudig weer te herstellen als een alert niet meer werkt.

Wij helpen je graag verder als je meer controle over jouw Azure omgeving wil krijgen en om deze nog veiliger te maken. Ook is er een Bicep template voor Azure deployment beschikbaar, hiervoor kun je contact opnemen via info@delta-n.nl of bellen naar 085 48 75 200

We raden iedereen aan om gebruik te maken van de Microsoft aanbevelingen om je Azure omgeving veiliger in te richten. Maar houdt dit ook in de gaten, omdat er regelmatig nieuwe aanbevelingen bijkomen.