Starten met Azure

Azure Landing Zone

Starten met Azure is als een huis gaan bouwen waar je in wilt wonen. In de basis heb je een fundering, muren, ramen, deuren en een dak nodig. Maar je gaat er niet alleen in wonen en je wilt ook bepaalde faciliteiten, comfort en voldoende privacy en beveiliging.

Als we in Azure diverse toepassingen (online en/of interne bedrijfsapplicaties) netjes en veilig willen laten “landen” zullen we dit huis eerst moeten opbouwen. Dit noemen we een Azure Landing Zone.

Azure Landing Zone: de basis

De basis van een Azure Landing Zone bestaat uit 2 onderdelen, het netwerk en identiteitsbeheer.

Het netwerk

Bij het netwerk gaat het vervolgens om de volgende zaken:

- Connectiviteit (Internet en/of On-Premise)

- Routering

- Firewall

- DMZ

- Application Gateways

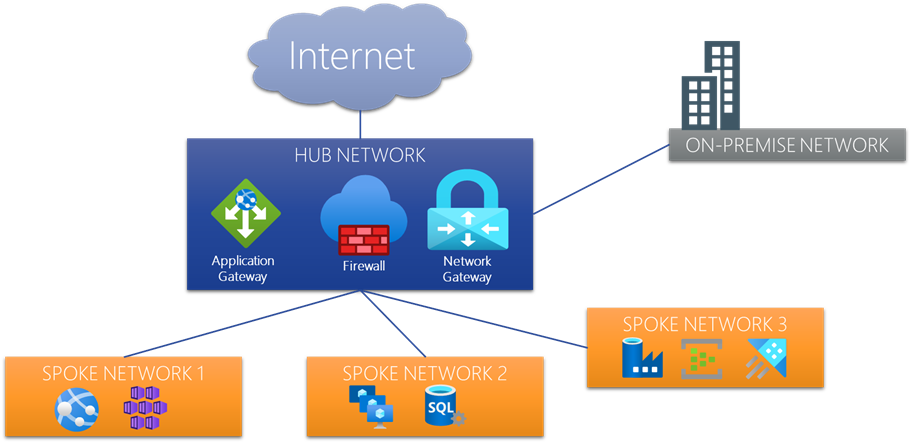

Deze zaken komen bij elkaar in een veel gebruikt Hub-Spoke netwerkmodel. Dit model bestaat uit een Hub netwerk waar diverse Spoke netwerken aan gekoppeld zijn.

De spoke netwerken zijn de netwerken waaraan de benodigde Azure resources voor de diverse toepassingen gekoppeld zijn. Het Hub netwerk fungeert dan als een centraal punt voor de connectiviteit met het Internet en/of on-premise netwerken via een network gateway. Daarnaast faciliteert het Hub netwerk de netwerkbeveiliging voor de communicatie tussen Spokes en het Internet en/of on-premise middels een firewall. Ook is het mogelijk om vanuit de centrale Hub diverse web applicaties te publiceren via een of meerdere application gateways.

Identiteitsbeheer

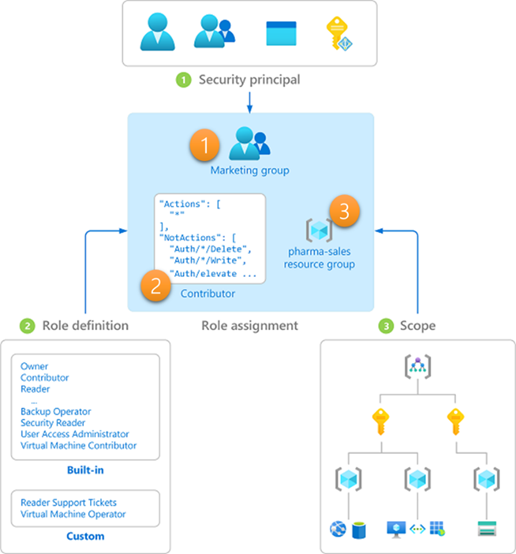

Met Identiteitsbeheer zorgen we ervoor dat identiteiten (Security Principals) zoals Users, groups, service principals en managed identities de juiste rechten hebben. Hierbij speelt Azure Active Directory de rol om de identiteiten te leveren en ervoor te zorgen dat er extra beveiligingen gebruikt worden zoals Multi-Factor authenticatie. De permissies in Azure worden geregeld door middels Role Based Access Control de juiste assignments te configureren op de plekken (scopes) waar nodig:

In bovenstaand voorbeeld heeft de “Marketing group” (1) de rol van “Contributor” (2) op de resource group “pharma-sales” (3) en de resources die in die resource group geplaatst zijn. Een rol definitie bestaat uit een set aan permissies voor algemene rechten op resources, rechten specifiek voor bepaalde type resources. Azure heeft een grote lijst met built-in rollen, maar je kunt ook zelf rol definities opstellen en gebruiken.

Met het netwerk- en identiteitsbeheer als basis, kunnen we al aardig aan de slag om bepaalde niet-kritische toepassingen te laten “landen” in Azure. Maar wanneer het huis groter moet worden, er meer en betere beveiliging benodigd is, zullen er nog wat stappen genomen moeten worden. Zeker wanneer je organisatie bestaat uit meerdere applicatie ontwikkelteams die ook gebruik willen maken van Azure als platform voor hun toepassingen, vergt dit extra configuratie en beheer van de Landing Zone(s).

De volgende stappen

Wanneer er meer applicatieteams aan de slag gaan met Azure, de applicaties kritischer worden voor de bedrijfsvoering en er beter gelet moet worden op gevoelige data, wil je dit beter onder controle hebben. De volgende aspecten komen dan om de hoek kijken:

- Governance

- Security

- Management

Governance

Bij Governance moet je denken aan policies, compliancy en subscription management. Hiermee kun je ervoor zorgen dat ontwikkelaars de vrijheid hebben om van alles te bouwen en zelf naar Azure te deployen, maar binnen de regels die gelden binnen het bedrijf. Door gebruik te maken van Azure Policy kun je bepaalde regels afdwingen en zorgen dat je omgeving compliant is en blijft op een geautomatiseerde manier. Dit zorgt er ook voor dat ontwikkelaars hun snelheid in het opleveren kunnen behouden en niet vertraagd worden door allerlei bedrijfsprocessen.

Security

Om het platform met al je applicatieomgevingen beter te beveiligen zul je moeten kijken naar de diverse security features van Azure en de resources die je voor de beveiliging inzet, zoals firewalls en data opslag. Hierbij moet je denken aan encryptie zowel at-rest als in-transit, threat detectie van een firewall en een web application firewall bij een application gateway.

Management

De omgeving moet ook beheerd worden en daarvoor zal er ook logging en monitoring aanwezig moeten zijn om de boel in de gaten te houden. Om data veilig te kunnen te stellen en eventueel data uit het verleden terug te halen, kun je backup en restore functionaliteiten gebruiken.

Diverse automation services kunnen allerlei werk uit handen nemen van beheerders.

In een volgend blog zullen we verder ingaan op de mogelijkheden die Azure biedt op het gebied van Governance, Security en management.

Wil je meer weten over het maken van de juiste keuzes als je aan de slag gaat met Azure? Kijk dan hier: Azure Landing Zone . Of kijk ons webinar over Azure Landing Zones terug.

Heb je ondersteuning nodig bij het goed inrichten van je Azure omgeving? Neem dan gerust contact met ons op. Wij hebben veel ervaring met het opzetten van Azure omgevingen bij grotere en kleinere organisaties en kunnen je helpen de juiste keuzes te maken.

Erik Kooijman, Cloud Infrastructure Architect