Het is in Microsoft Azure mogelijk om Azure AD uit te lezen met LDAP. Een veilige manier hiervoor is Secure LDAP. LDAP staat voor “Lightweight Directory Access Protocol” dit is een protocol dat beschrijft hoe gegevens uit directoryservices benaderd worden. In dit geval wordt het gebruikt om een Active Directory uit te lezen. Daarnaast kan LDAP gebruikt worden om andere directories uit te lezen zoals Red Hat Directory service.

Deze koppeling kan gebruikt worden om gebruikers te authentiseren in applicaties, of om meerdere Azure AD domains te synchroniseren. Een voorbeeld hiervan is om te kijken welke gebruikers in een bepaalde groep zitten, hiermee kan gecontroleerd worden of gebruikers rechten hebben op de applicatie.

De kosten voor Azure AD Domain services worden berekend per uur en kennen verschillende gradaties op basis van het aantal objecten in Azure AD. Deze kosten zijn een indicatie en kunnen wijzigen in de loop der tijd.

| Aantal objecten | Kosten per uur | Kosten per maand (730 uur) |

| 0 – 250000 | € 0,13 | € 95,00 |

| 250001-1000000 | € 0,35 | € 255,00 |

| 1000001 – 5000000 | € 1,40 | € 1022,00 |

Omdat het instellen en testen van Secure LDAP op Azure AD een aantal stappen omvat en verschillende disciplines behelst, heb ik hier een handleiding voor geschreven.

Aanmaken van Azure AD Domain Services

Om gebruik te maken van een Secure LDAP moet er op de Azure Tenant: Azure AD Domain Services toegevoegd worden. Bij het aanmaken van deze services moeten onderstaande stappen worden doorlopen.

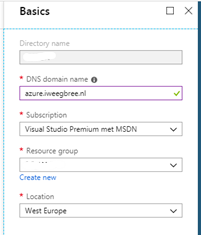

In het scherm wat verschijnt na aanmaken van de Azure AD Domain Services vul je de DNS-domain name in, voor Secure LDAP heb je voor dit domain een wildcard certificaat nodig. Geef ook de Resource Group op waar de service in komt te staan.

De volgende stap is aangeven in welk virtueel netwerk de service komt te draaien. Maak eventueel een virtueel netwerk aan.

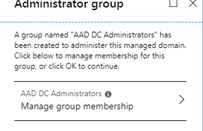

Bij de derde stap wordt er een groep aangemaakt. Aan deze groep kunnen users toegevoegd worden die administrator zijn van de service. Voeg hier een user aan toe, deze wordt later gebruikt om de verbinding op te zetten.

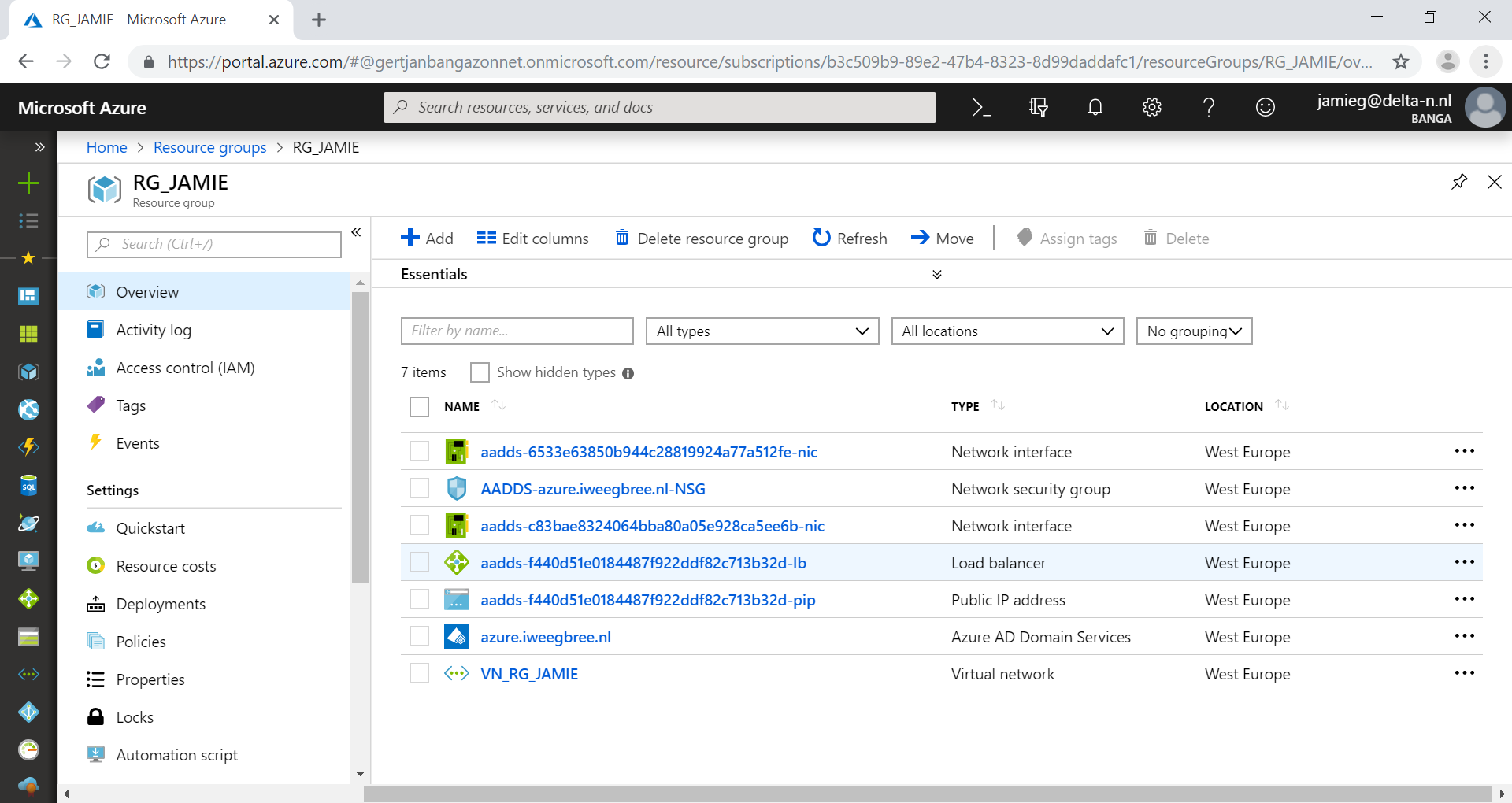

Na het voltooien van alle stappen verschijnt er een samenvatting van de instellingen, als dit juist is kan de service aangemaakt worden. Het duurt 30 tot 60 minuten voor deze service actief is.

Secure LDAP Activeren op Azure AD Domain services

Onder water wordt een Load Balancer met een publiek IP-adres aangemaakt. Verder worden er twee netwerkkaarten aangemaakt die achter de Load Balancer zijn geplaatst.

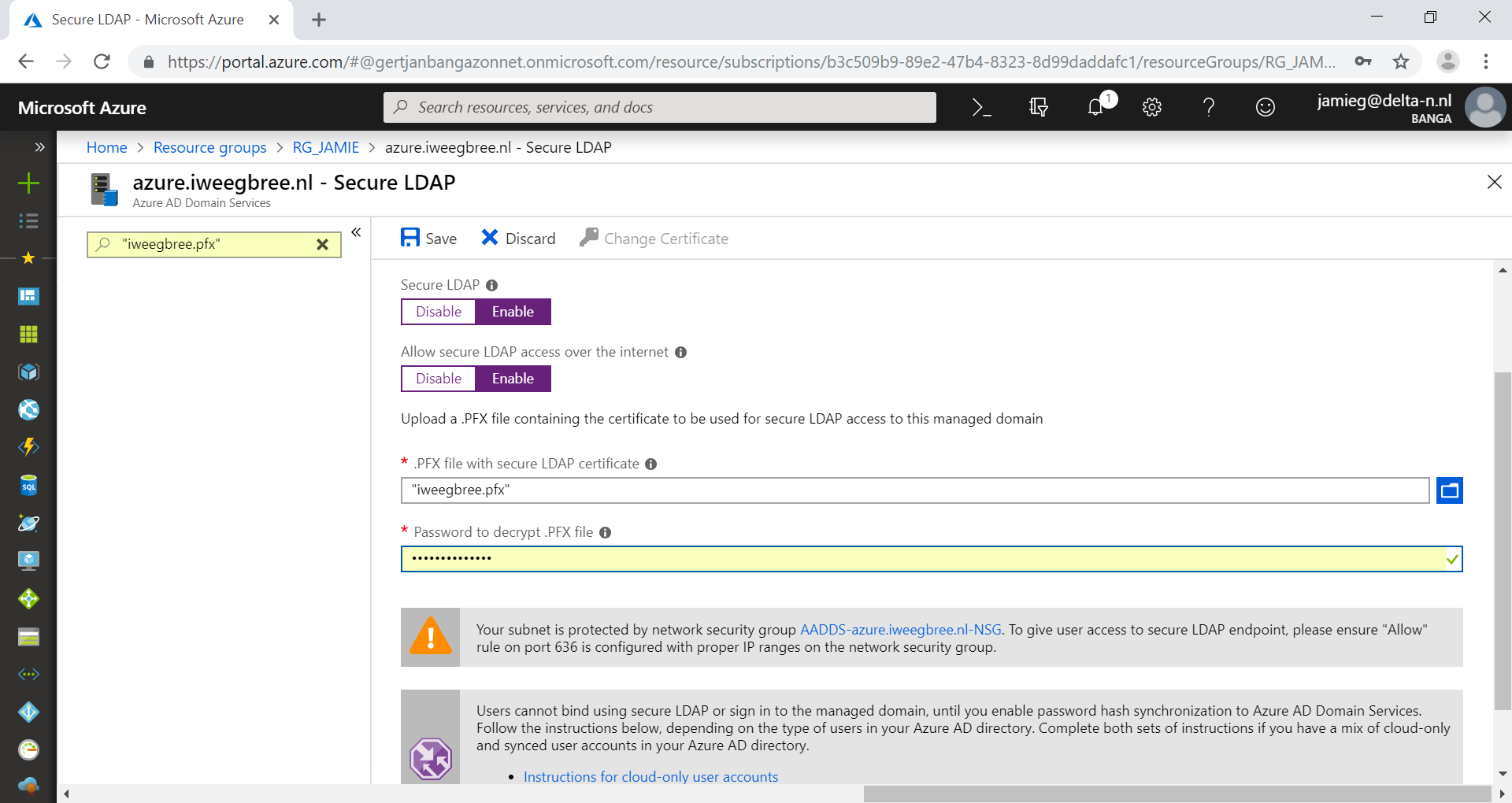

Op de resource Azure AD Domain services is er een menu optie Secure LDAP. In dit menu kun je de instellingen aanpassen om de service beschikbaar te maken.

Als Secure LDAP geactiveerd wordt, verschijnen er diverse velden waar een certificaat (let op: dit moet een wildcard certificaat zijn voor het domain waarop dit beschikbaar komt) toegevoegd kan worden. Daarnaast moet je het password opgeven van het certificaat.

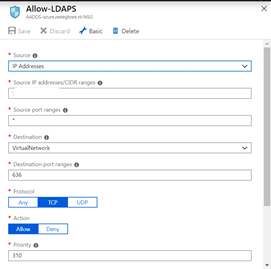

Na het opslaan van bovenstaande velden duurt het nog 30 minuten voor dit ingesteld is, dit geeft tijd om een Inbound Security Rule aan te maken. Met deze Security Rule openen we de poort 636, voor een IP-adres of eventueel voor een range aan IP-adressen. Hieronder een voorbeeld van een Security Rule voor een specifiek IP-adres.

DNS-entry maken

Bij het aanmaken van de service geef je een dns domain name op, deze zit ook in het certificaat. Om de service te kunnen benaderen zal er een DNS-entry gemaakt moeten worden, die verwijst naar het publieke IP-adres van de load balancer (te vinden in de Azure omgeving). Zonder deze entry kan de service niet benaderd worden.

Testen van Secure LDAP

Zodra de instellingen van Secure LDAP goed zijn gegaan kunnen we de verbinding testen. Dit kun je zien doordat de taak volbracht is in de Azure Portal. Hiervoor maken we gebruik van LDP.exe.

LDP.Exe is een tool die beschikbaar is gesteld door Microsoft. Deze tool is onderdeel van Remote Server Administration Tools, die gedownload kan worden via Microsoft.com. (Remote Server Administration Tools windows 10) of mogelijk al geïnstalleerd is.

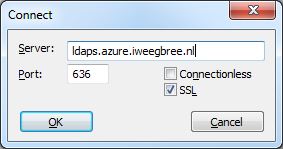

Onder connection staat connect, vul hier de dns naam in en gebruik poort 636. Vink daarbij SSL aan.

Als alle firewall poorten open staan verschijnt er nu alleen wat tekst met logs in de applicatie.

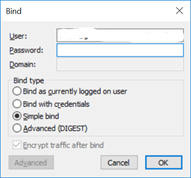

Ga hierna onder connection naar de optie Bind. Vul hier de credentials in van de user die toegevoegd is aan de groep gecreëerd bij het aanmaken van de Azure AD Domain Services.

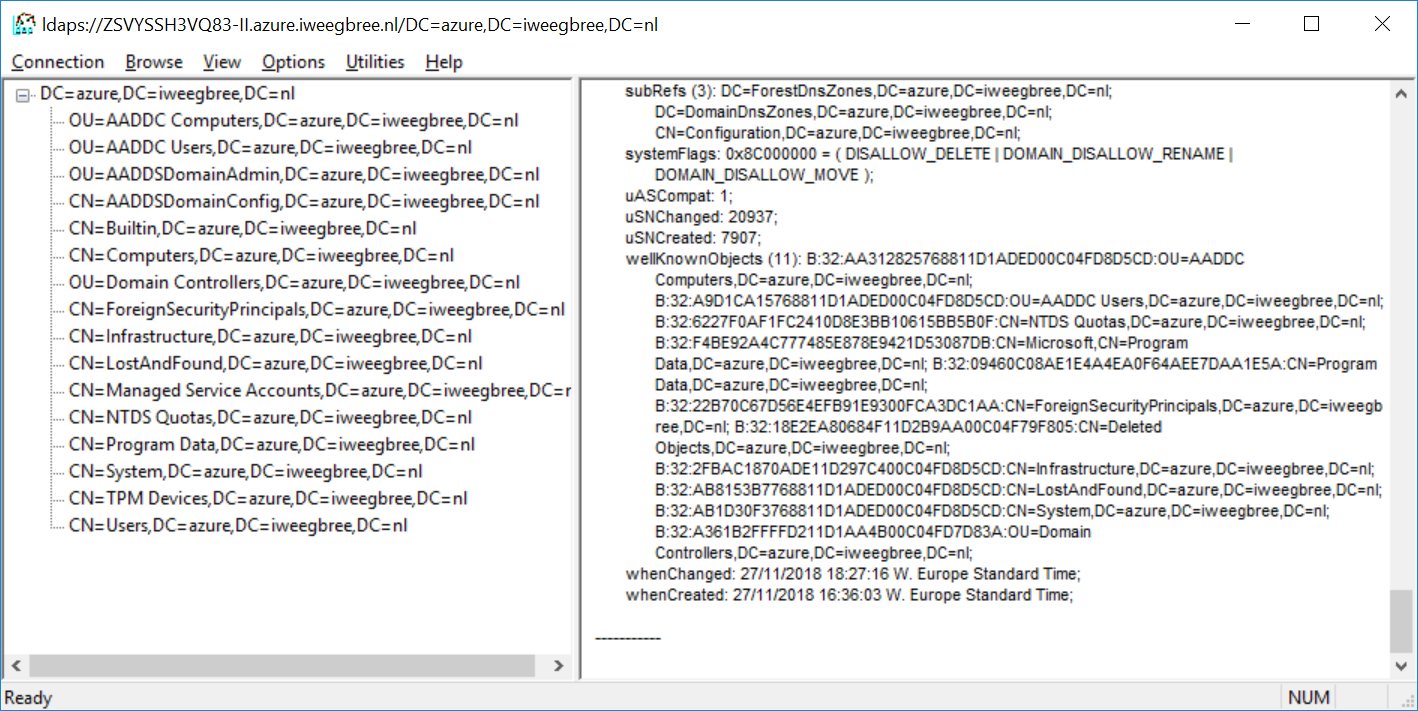

Als de connectie is gelukt kan er onder View naar Tree worden gegaan. Er moet dan een beginpunt worden aangegeven van de tree. Dit is opgebouwd op basis van de dns naam.

Dit is bijvoorbeeld: DC=naam, DC=Extensie.

Als dit juist is ingevuld verschijnt de domain structuur van Azure AD. Zoals hieronder te zien is.

Als dit allemaal juist werkt kan de Secure LDAP gebruikt worden. Dit kan bijvoorbeeld voor applicaties zijn, of voor authenticatie. Mocht er hulp nodig zijn kunnen we dit bij Delta-N verzorgen.

Jamie Greeve, Cloud Engineer